¿Qué es el Phishing? Amenazas y trucos para detectarlo

¿Quién de nosotros no ha recibido alguna vez un correo electrónico o SMS indicándonos que nuestro AppleID ha caducado, nuestra cuenta del banco necesita verificar la clave o la suscripción a Netflix requiere una acción urgente por nuestra parte?

Todo esto, podría llegar a tener sentido, si no fuera porque no tenemos Apple ID, nuestro banco no es el que indicaba el correo o en lugar de usar Netflix, somos aficionados a leer el periódico.

Lamentablemente, habrá otras muchas personas que sí tengan esas cuentas. Este es el principio fundamental de un ataque de phishing: engañar al usuario haciéndole creer que es una empresa de su confianza.

Pero, ¿qué es exactamente el phishing?

Por definición, el término phishing viene del inglés fishing, cuyo significado es “pescar”, y en este caso, la información que se pueda obtener es la recompensa del atacante.

¿Quién va a querer atacarme a mí? Es la pregunta más repetida cuando se habla de ciberseguridad. Es cierto, puede que tus hábitos en Internet no sean nada fuera de lo normal, pero tu información es tan valiosa como la de cualquier otra persona.

¿Cómo es un ataque de phishing?

Lo primero que cualquier usuario debe saber es que las campañas de este tipo se basan en los envíos masivos. De este modo, las posibilidades de éxito aumentan considerablemente.

Otra de las características comunes es la inclusión de enlaces o archivos adjuntos. El atacante necesita una interacción por nuestra parte, por lo que la manera más habitual es la solicitud de algún tipo de dato de manera urgente. Al apremiar al usuario con la urgencia de que sus datos puedan ser eliminados, este bajara sus defensas y se centrará en solucionar el problema.

¿Cómo detectar phishing de un vistazo?

Vamos a tratar de identificar las partes de un correo:

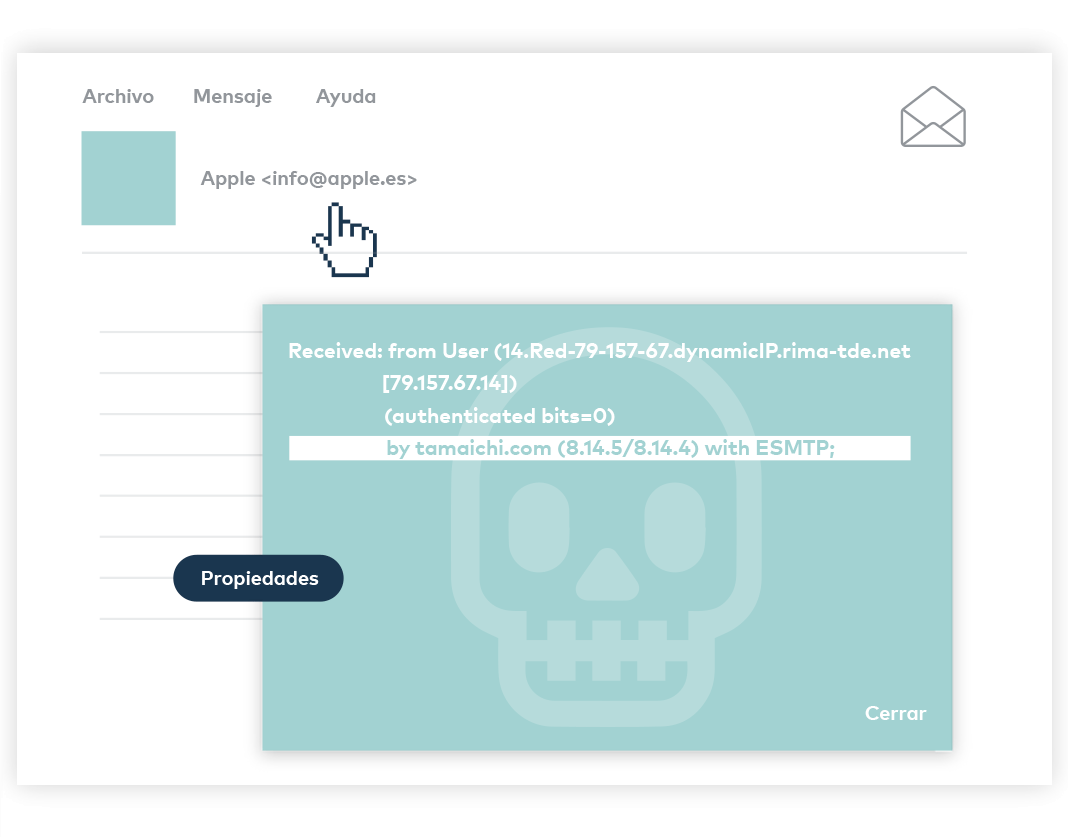

- Remitente: El remitente siempre debe coincidir con el dominio o ser parte de este. Por ejemplo, Apple podría mandar emails con la dirección seguridad@apple.com, pero es poco probable que los mande desde seguridad@sec-apple.com. Si observamos detenidamente, la parte del dominio ha cambiado.

Para reconocer esto, debemos conocer la anatomía de una dirección de correo.

La parte verde puede cambiar, ya que es común asignar diferentes cuentas para según el motivo. La parte roja, el nombre de dominio, es exclusivo de una compañía, por lo que nadie más puede registrarlo, si nos envían un correo con otro dominio, debemos empezar a sospechar.

Fijarse en estos detalles nos va a ayudar a identificar una gran parte de los correos maliciosos. Sin embargo, los atacantes lo saben y pueden elaborar sus ataques mediante la manipulación del campo from (remitente) o con el uso de ataques homográficos:

- Asunto: Este campo nos indica de qué trata el mensaje. Normalmente, nos informará de la urgencia del mensaje o algún reclamo similar.

- Adjuntos: Es poco habitual que las empresas de servicios envíen sus facturas por correo electrónico, por lo que si te llega una supuesta factura, y no es algo esperado, debes desconfiar de ese correo de inmediato.

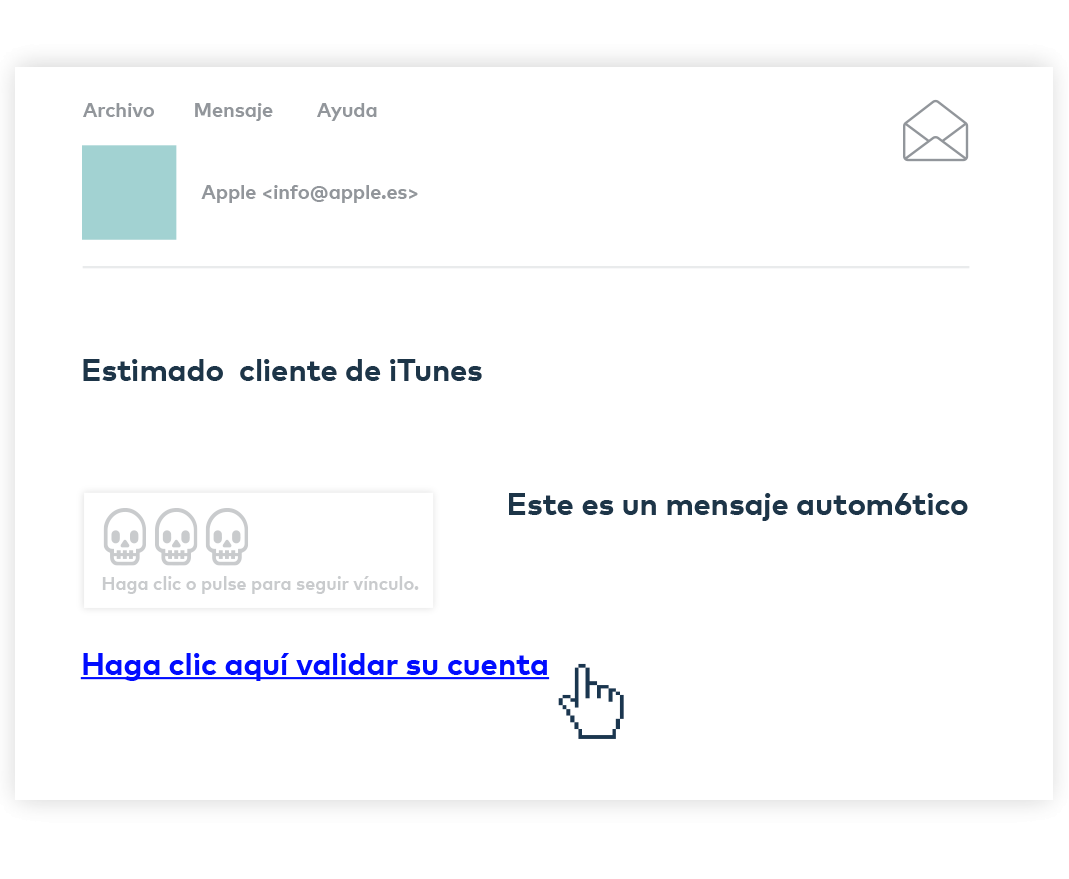

- Links: El enlace es el método más usual en las campañas de phishing. Es extremadamente sencillo poner un texto con una URL e indicar otra distinta por debajo. Si se te solicita iniciar sesión en cualquiera de tus cuentas siguiendo un enlace, no hagas clic.

- Contenido: Revisando el contenido del mensaje podemos detectar ciertos patrones que nos lleven a sospechar. El primero, y más evidente, son las faltas de ortografía o la mala traducción del mensaje.

Además, es muy probable que, si el mensaje es legítimo, esté dirigido a tu nombre y no con un “Estimado señor/a” genérico.

Todos estos elementos deben analizarse de forma conjunta, ya que es posible que un correo de phishing cumpla uno o varios de estos requisitos.

¿Cómo evitar el phishing?

La máxima para no caer en este tipo de estafas es la atención y la coherencia. Si no hemos solicitado ningún ajuste o factura y no tenemos ningún primo que sea rey en algún estado africano (este es el conocido timo de las cartas Nigerianas llevado a Internet) cualquier email que recibamos debería hacernos sospechar.

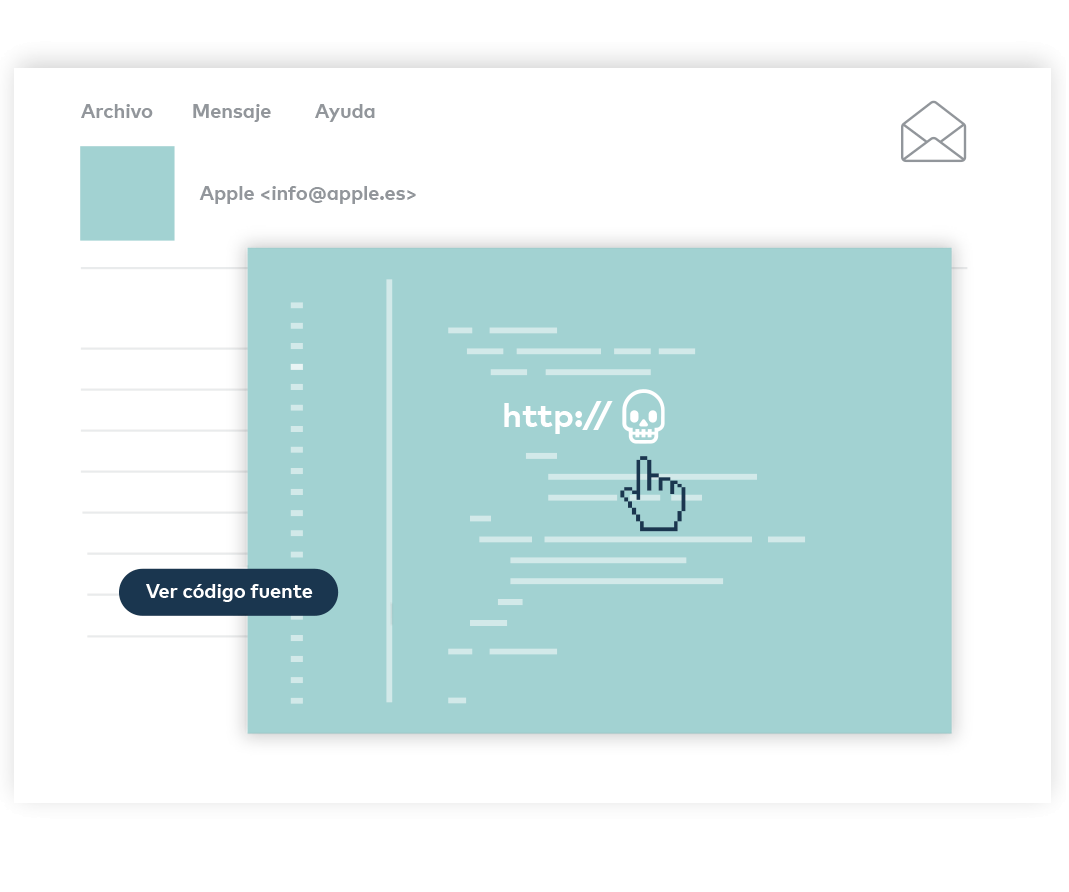

En próximos artículos trataremos de explicar cómo los atacantes crean este tipo de campañas y las diversas técnicas que utilizan para engañar a sus víctimas (punycode, código fuente…). Mientras tanto, es recomendable mantenerse al día de las campañas a gran escala que hay vigentes.